2022. 9. 26. 03:10ㆍ시스템 & 네트워크 보안

패스워드 크래킹

앞서 3가지 vsftpd(21), irc(6667), samba(445) 서비스 취약점을 이용해 공격대상의 쉘 환경에 접속하는 것에 성공 했습니다. root(관리자) 계정으로 접속했기 때문에 패스워드를 그냥 내 입맛대로 변경할 수도 있지만 기존에 설정되어 있는 패스워드를 크래킹 해보는 실습을 해보겠습니다.

실습 환경

공격자 : kali Linux(여러 해킹 도구와 해킹툴이 설치된 attacker용 OS)

공격대상 : metasploitable2(각종 취약한 버전을 골라서 설치한 Victim용 OS)

kali Linux(공격자)에서 metasploitable2(공격대상)쉘 환경 접속에 성공한 상황

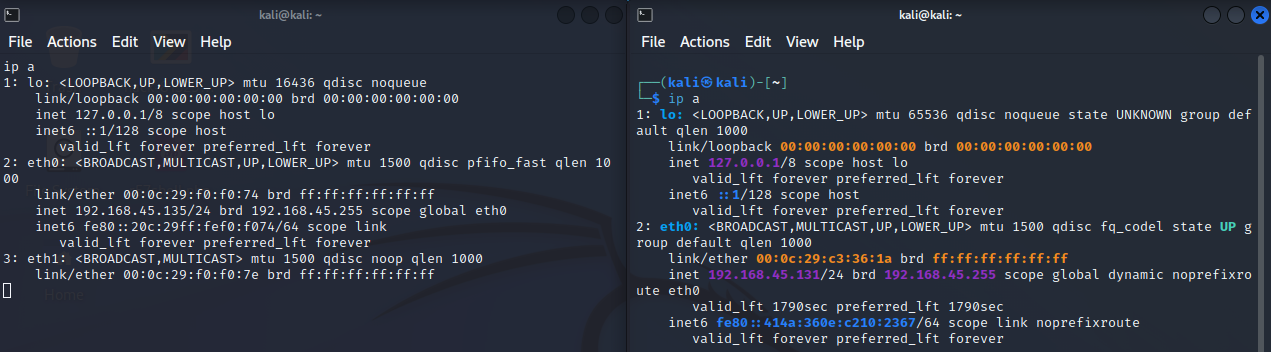

1. metasploitable2에 접속한 kali 터미널(해킹에 성공한 터미널)과 새로운 kali 터미널, 두개의 터미널 열어두기

2. metasploitable2의 /etc/passwd 파일과 /etc/shadow 내용을 복사한뒤 kali 환경에서 각각 passwd shadow 파일로 저장

3. 크래킹 준비

/etc/passwd : 패스워드를 x로 표시

/etc/shadow : 패스워드를 암호화된 상태로 표시

unshadow 명령어를 사용하면 /etc/passwd의 x 자리에 /etc/shadow의 암호화된 패스워드로 교체

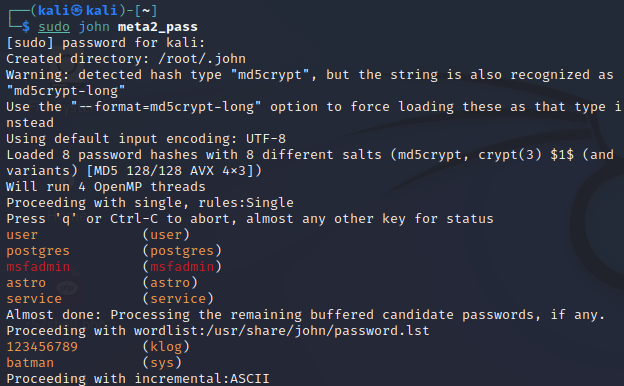

4. 크래킹(root 권한)

나머지 계정들에 대한 크래킹은 진행중이며 복잡한 암호일 수록 크래킹에 더 많은 시간이 소요됨

이 방법은 크래킹 뿐만 아니라 패스워드가 얼마나 취약한지 측정 할 때도 사용됨

'시스템 & 네트워크 보안' 카테고리의 다른 글

| 취약점 분석 및 진단 - samba (0) | 2022.09.25 |

|---|---|

| 취약점 분석 및 진단 - 6667 port (0) | 2022.09.25 |

| 취약점 분석 및 진단 - vsftpd (0) | 2022.09.25 |

| 암호화(cryptology) - SSL/TLS (0) | 2022.09.22 |

| 암호화(cryptology) - 해시함수와 인증서 (0) | 2022.09.21 |