모의해킹 시나리오 - Hashcat

2023. 1. 16. 21:47ㆍ애플리케이션 보안

sql injection으로 일반 사용자들의 ID와 PW를 탈취 했을 때 PW는 해시값으로 암호화 되어 있는 경우가 많음

해시값은 일방향 암호화라 복호화를 할 수 없음 - 암호화(cryptology) - 해시함수와 인증서 (tistory.com)

하지만 해시값을 입력하면 원문을 알려주는 크래킹 사이트들이 있으며 이는 복호화를 해서 알려주는 것이 아닌

패스워드로 자주 사용되는 문자들을 DB에 저장 해 두고 해시값을 입력 했을 때 DB에서 찾아 출력 해주는 방식으로 알려주는 것

즉 해당 사이트는 모든 해시값들을 원문으로 알려줄 수 없음, hashcat 또한 이와 같은 방식으로 원문을 찾아줌

hashcat 사용법

옵션

-m : 크랙 하고자 하는 해시 종류 지정

900 : MD4

0 : MD5

5100 : Half MD5

100 : SHA1

1300 : SHA-224

1400 : SHA-256

10800 : SHA-384

1700 : SHA-512

-a : 공격 모드

0 : Straight

1 : Combination

3 : Brute-force

6 : Hybrid Wordlist + Mask

7 : Hybrid Mask + Wordlist

문자셋 : 패스워드

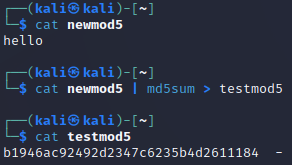

testmod5 해시값 마지막에 있는 -를 제거한 뒤 hashcat을 사용해야 합니다.

'애플리케이션 보안' 카테고리의 다른 글

| CSRF(Cross-Site Request Forgery) (0) | 2022.12.25 |

|---|---|

| XSS - Reflected XSS (0) | 2022.09.07 |